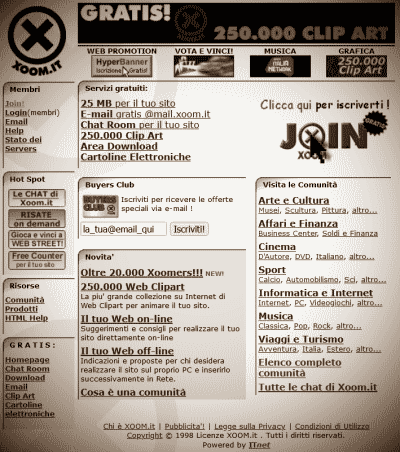

Per un breve periodo nel 1994 fu noto come Beverly Hills Internet per poi diventare più astrattamente Geocities. Parliamo di un sito pioniere tanto nel campo dell’hosting quanto in quello dei social network costruito sulla metafora della cittadina in cui ogni residente digitale ha modo di metter su casa (home page) e costruire la propria presenza virtuale. Fu un successo travolgente che inevitabilmente generò molti emuli. Tra questi ci fu anche Xoom, un progetto di hosting per pagine e siti personali che arrivò circa tre anni dopo Geocities nel pieno del boom delle dot-com.

A quella fase risale anche un accordo di licenza che permise il lancio della versione italiana sul dominio xoom.it. Mentre il progetto originario non ebbe vita molto lunga1, la versione italiana seguì varie vicende societarie fino ad accasarsi sul portale Virgilio.it che ha permesso al servizio di operare con continuità per più di un quarto di secolo, un’enormità per gli standard di Internet2.

Ora però anche questo eco della vecchia Internet sta per scomparire. Virgilio sta infatti informando i propri utenti della chiusura di Xoom.it dal 17 giugno 2024. Apposite procedure sono previste per scaricare una copia statica dei siti ospitati in un formato che eventualmente faciliterà anche la ripubblicazione in un diverso hosting3.

A parte l’immancabile velo di tristezza che accompagna queste dismissioni, la mail ricevuta da Virgilio mi ha riportato indietro di parecchi anni quando proprio su Xoom.it avevo caricato uno dei miei primi siti web. Come molte altre esperienze, il progetto era partito con grandi illusioni e con un piano di aggiornamenti continui tanto improbabile quanto fumoso… Alla fine quelle paginette stiracchiate si limitarono a contenere qualche guida e qualche manualetto che in quegli anni mi divertiva scrivere e condividere con la Rete.

C’è inevitabilmente anche un po’ di nostalgia non tanto per Xoom o per Geocities ma per quel livello della rete Internet in cui era ancora possibile tirare su un sito web da zero e popolarlo con il proprio pensiero. Non che non si possa fare anche oggi ovviamente, ma una goccia di originalità in un mare di contenuti generati algoritmicamente è inevitabilmente destinata all’oblio. Se in questi anni avete sentito parlare del protocollo Gemini, allora sapete che c’è un po’ di gente là fuori che non si è ancora rassegnata a questa deriva4.

~

[1] Attualmente anche il dominio originario del sito fa capo ad una società completamente differente che si occupa di trasferimenti monetari. [2] Geocities chiuse bruscamente nel 2009 dopo essere stata una delle più dispendiose acquisizioni da parte della vecchia Yahoo! [3] Qui tutti i dettagli. [4] Vedi: Protocollo Gemini: l’uscita di sicurezza da un web ipertrofico.